Unsere Leistungen

Schnell, kompetent und verlässlich für Sie da

Cloud-ERP

Komplettlösung

Grafik- &

Webdesign

Datenschutz

GoBD-Verfahrens-

dokumentation (GoBD)

Cloud-ERP Komplettlösung

Grafik- & Webdesign

Datenschutz

GoBD-Verfahrensdokumentation

Was ist ein

ERP-System?

Ein ERP-System („Enterprise-Resource-Planning-System“) ist eine Unternehmenssoftware, die Geschäftsprozesse wie Buchhaltung, Lager, Einkauf, Verkauf, CRM oder Produktion optimal abbildet und steuert.

Ein ERP-System ermöglicht Unternehmen eine ganzheitliche Sicht auf alle Unternehmensbereiche sowie die Integration von Daten und Informationen aus unterschiedlichen Quellen.

Durch Analyse- und Reportingfunktionen erhalten Unternehmen schnell und einfach Einblick in ihre Geschäftsprozesse und Kennzahlen. Auf diese Weise sind sie in der Lage, fundierte Entscheidungen zu treffen und ihre Geschäftsstrategie zu optimieren.

5-Phasen Prozess

Die Einführung eines ERP-Systems kann eine komplexe und zeitaufwendige Aufgabe sein, deshalb unterstützen wir Sie in allen Phasen der Einführung: Wir optimieren Ihre Prozesse, migrieren Ihre Stammdaten und schulen Ihre Mitarbeiter:innen im Umgang mit Ihrem ERP-System.

Die Einführung eines ERP-Systems erfolgt in 5 Phasen:

Detaillierte

IST-Analyse

Ausarbeitung eines Soll-Konzepts

Zuschnitt auf Ihre Bedürfnisse

Technische Implementierung

Schulung

Ihrer Mitarbeiter

Detaillierte

IST-Analyse

Ausarbeitung

eines Soll-Konzepts

Zuschnitt auf Ihre Bedürfnisse

Technische Implementierung

Schulung

Ihrer Mitarbeiter

1. Detaillierte IST-Analyse:

Zunächst gilt es, den Status-Quo Ihrer Prozesse und Anforderungen zu erfassen und darzustellen. Dies erfolgt gemeinsam mit Ihren Mitarbeiter:innen, die die Prozesse tatsächlich durchführen.

Neben der IST-Dokumentation erfolgt in diesem Prozessschritt bereits die Potenzialanalyse durch unsere Expert:innen, welche langjährige Industrieerfahrung besitzen und Ihnen anhand von Best Practices Ihre Optionen aufzeigen. Dabei beraten wir Sie über die reine Softwareimplementierung und -nutzung hinaus, um Ihnen einen optimalen Mehrwert zu bieten. Je nach Größe und Umfang des Projektes kann diese Phase bereits in ein bis zwei Tagen abgeschlossen sein.

2. Ausarbeitung eines Soll-Konzepts:

Im nächsten Schritt überführen wir die Erkenntnisse der IST-Analyse in ein SOLL-Konzept für Ihr Unternehmen. Hierbei geht es nicht darum, ein umfangreiches Lastenheft zu entwickeln, das über Monate hinweg abgestimmt und finalisiert wird, sondern die kritischen Anforderungen und Prozessoptimierungen zu dokumentieren.

Das SOLL-Konzept gibt Ihnen und Ihren Mitarbeiter:innen eine klare Übersicht, welche Workflows und Funktionen benötigt werden und zeigt auf, in welchen Prozessen Ihre Anforderungen vom Standard der ERP-Software abweichen.

Das Konzept hilft, mögliche Hürden bei der Umsetzung aufzuzeigen und dient darüber hinaus als Diskussionsgrundlage für mögliche Lösungswege.

3. Zuschnitt des ERP-Systems auf Ihre individuellen Bedürfnisse:

Im nächsten Schritt erfolgt die Konfiguration des ERP-Systems: Auf Basis der Haufe X360 Standardprozesse werden alle Ihre Anforderungen berücksichtigt und die Datenmigration vorbereitet. So können wir Ihnen in kurzer Zeit einen ersten Prototypen zur Verfügung stellen, mit dem Sie die Prozesse testen und validieren können.

Dieser Schritt umfasst folgende Kernthemen:

- Anlegen und Anpassen der Benutzerrollen

- Konfiguration der Steuerklassen im System

- Konfiguration der Standardworkflows und Eskalationsprozesse

- Konfiguration der Kernmodule

- Vorbereitung der Datenmigration vom Altsystem nach Haufe X360

- Vorbereitung der Konfiguration der Standardberichte und -dokumente vom Altsystem nach Haufe X360

4. Technische Implementierung:

Neben den standardisierten Best-Practice-Funktionen und -Prozessen, die in Haufe X360 für verschiedene Branchen und deren Anforderungen abgebildet sind, passen wir das ERP-System zusätzlich an Ihre individuellen unternehmens- und branchenspezifischen Anforderungen im Tagesgeschäft an.

5. Schulung Ihrer Mitarbeiter:

Nachdem alle Funktionalitäten und Prozesse nach Ihren Wünschen in Ihrem ERP-System umgesetzt wurden, führen unsere Expert:innen eine mehrtägige Key-User-Schulung bei Ihnen vor Ort durch.

So wird sichergestellt, dass jeder Anwender seinen Teilbereich richtig versteht und nutzen kann. Auf diese Weise kann das System vor der Übergabe noch den letzten Feinschliff erhalten. Erst nach der Schulung der Key User wird das System abgenommen und der offizielle Go-Live vorbereitet. Nach der Abnahme des Systems werden alle Konfigurationen, Erweiterungen und Daten in eine Live-Instanz gespiegelt.

1. Detaillierte IST-Analyse

Zunächst gilt es, den Status-Quo Ihrer Prozesse und Anforderungen zu erfassen und darzustellen. Dies erfolgt gemeinsam mit Ihren Mitarbeiter:innen, die die Prozesse tatsächlich durchführen.

Neben der IST-Dokumentation erfolgt in diesem Prozessschritt bereits die Potenzialanalyse durch unsere Expert:innen, welche langjährige Industrieerfahrung besitzen und Ihnen anhand von Best Practices Ihre Optionen aufzeigen. Dabei beraten wir Sie über die reine Softwareimplementierung und -nutzung hinaus, um Ihnen einen optimalen Mehrwert zu bieten. Je nach Größe und Umfang des Projektes kann diese Phase bereits in ein bis zwei Tagen abgeschlossen sein.

2. Ausarbeitung eines Soll-Konzepts

Im nächsten Schritt überführen wir die Erkenntnisse der IST-Analyse in ein SOLL-Konzept für Ihr Unternehmen. Hierbei geht es nicht darum, ein umfangreiches Lastenheft zu entwickeln, das über Monate hinweg abgestimmt und finalisiert wird, sondern die kritischen Anforderungen und Prozessoptimierungen zu dokumentieren.

Das SOLL-Konzept gibt Ihnen und Ihren Mitarbeiter:innen eine klare Übersicht, welche Workflows und Funktionen benötigt werden und zeigt auf, in welchen Prozessen Ihre Anforderungen vom Standard der ERP-Software abweichen.

Das Konzept hilft, mögliche Hürden bei der Umsetzung aufzuzeigen und dient darüber hinaus als Diskussionsgrundlage für mögliche Lösungswege.

3.Zuschnitt auf Ihre individuellen Bedürfnisse

Im nächsten Schritt erfolgt die Konfiguration des ERP-Systems: Auf Basis der Haufe X360 Standardprozesse werden alle Ihre Anforderungen berücksichtigt und die Datenmigration vorbereitet. So können wir Ihnen in kurzer Zeit einen ersten Prototypen zur Verfügung stellen, mit dem Sie die Prozesse testen und validieren können.

Dieser Schritt umfasst folgende Kernthemen:

- Anlegen und Anpassen der Benutzerrollen

- Konfiguration der Steuerklassen im System

- Konfiguration der Standardworkflows und Eskalationsprozesse

- Konfiguration der Kernmodule

- Vorbereitung der Datenmigration vom Altsystem nach Haufe X360

- Vorbereitung der Konfiguration der Standardberichte und -dokumente vom Altsystem nach Haufe X360

4. Technische Implementierung

Neben den standardisierten Best-Practice-Funktionen und -Prozessen, die in Haufe X360 für verschiedene Branchen und deren Anforderungen abgebildet sind, passen wir das ERP-System zusätzlich an Ihre individuellen unternehmens- und branchenspezifischen Anforderungen im Tagesgeschäft an.

5. Schulung Ihrer Mitarbeiter

Nachdem alle Funktionalitäten und Prozesse nach Ihren Wünschen in Ihrem ERP-System umgesetzt wurden, führen unsere Expert:innen eine mehrtägige Key-User-Schulung bei Ihnen vor Ort durch.

So wird sichergestellt, dass jeder Anwender seinen Teilbereich richtig versteht und nutzen kann. Auf diese Weise kann das System vor der Übergabe noch den letzten Feinschliff erhalten. Erst nach der Schulung der Key User wird das System abgenommen und der offizielle Go-Live vorbereitet. Nach der Abnahme des Systems werden alle Konfigurationen, Erweiterungen und Daten in eine Live-Instanz gespiegelt.

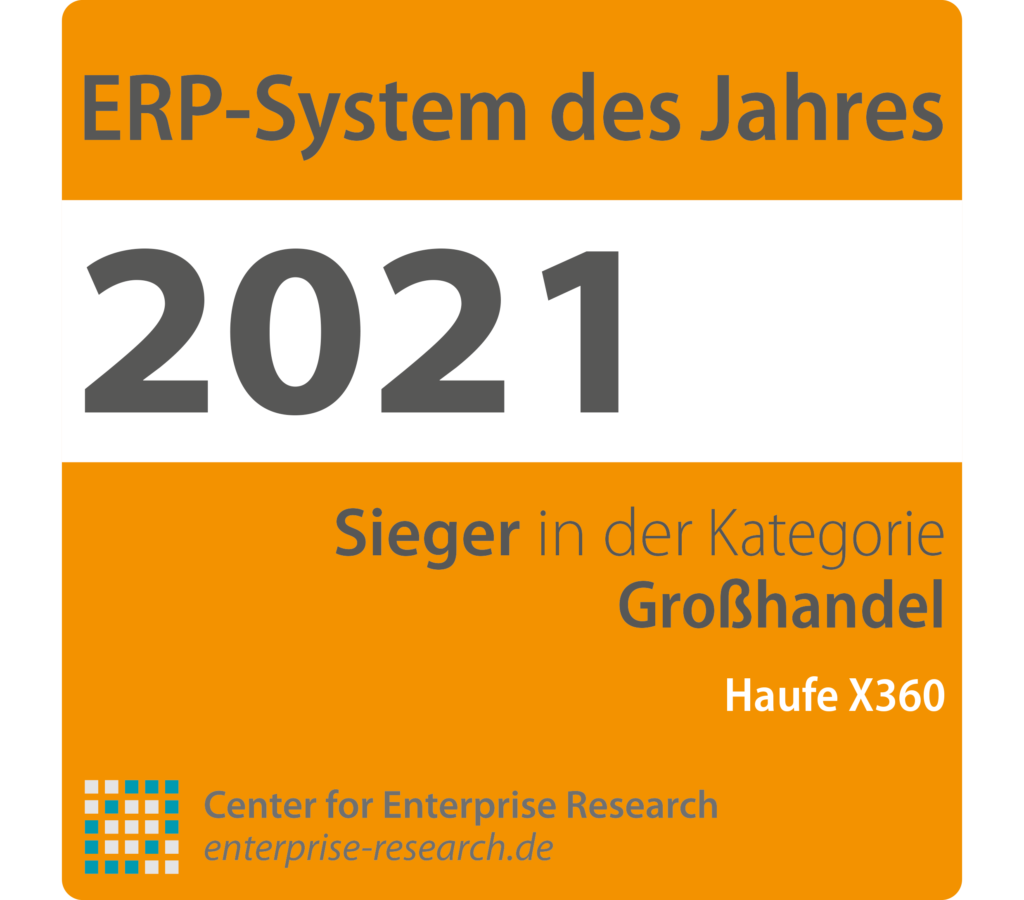

Wir sind zertifizierter Haufe X360 Partner

Als zertifizierter Partner von Haufe X360 sind wir Ihr digitaler Wegbereiter in eine erfolgreiche Zukunft. Die Unternehmensplattform kombiniert klassische ERP-Kernfunktionen – wie Einkauf, Verkauf, Lagermanagement und Finanzbuchhaltung – mit branchenspezifischen und schnittstellenbasierten Erweiterungen – z. B. aus den Bereichen HR, Logistik oder E-Commerce.

So sind Sie in der Lage, alle Unternehmensbereiche in einem System abzubilden. Mit Hilfe von künstlicher Intelligenz und maschinellem Lernen automatisieren Sie komplexe Prozesse und die intelligenten Auswertungen von Smart Data liefern Ihnen die perfekte Grundlage für fundierte strategische Entscheidungen. Damit Sie sich auf das konzentrieren können, was zählt – Ihr Unternehmen.

Alle Kernprozesse unter einem Dach

Unser hochqualifiziertes Team verfügt über fundierte interdisziplinäre Kenntnisse in IT, Unternehmensberatung, betriebswirtschaftlicher Prozessoptimierung, benutzerfreundlicher APP-Entwicklung und schneller Einsatzbereitschaft.

Damit begleiten wir Sie kompetent und zuverlässig durch den gesamten Prozess bis zur Fertigstellung des auf die Bedürfnisse Ihres Unternehmens zugeschnittenen ERP-Systems und beratend darüber hinaus.

Ihre Vorteile auf einen Blick

Durch den modularen Aufbau des ERP-Systems Haufe X360 ergeben sich überzeugende Vorteile, von denen Sie und Ihr Unternehmen profitieren:

- Sie zahlen nur für die Funktionen, die Sie auch benötigen

- Wächst Ihr Unternehmen, wächst das ERP-System Haufe X360 mit

- Abteilungsübergreifend arbeiten dank vollintegrierter ERP-Software

- Weitere Systeme ganz flexibel über Schnittstellen anbinden

In Zahlen

(Kapitalrendite)

Ihre Daten sind in guten Händen

Maximale Sicherheit - Profitieren Sie von deutschen Standards

Datensicherheit

Zertifi-zierungen

Datenschutz

Verschlüsselung

Verschlüsselung

Schutz-vorkehrungen

Backups

Verfügbarkeit

Wieder-herstellung

Verschlüsselung

Schutz-vorkehrungen

Backups

Verfügbarkeit

Wieder-herstellung

Ihre Daten sind in guten

Händen

Maximale Sicherheit - Profitieren Sie von deutschen Standards

Datensicherheit

Zertifi-zierungen

Datenschutz

Verschlüsselung

Datenschutz

Verschlüsselung

Schutz-vorkehrungen

Backups

Verfügbarkeit

Wieder-herstellung

Schutz-

vorkehrungen

Backups

Verschlüsselung

Schutz-vorkehrungen

Backups

Verfügbarkeit

Wieder-herstellung

Schutz-vorkehrungen

Backups

Verschlüsselung

Schutz-vorkehrungen

Backups

Verfügbarkeit

Wieder-

herstellung

Medienagentur

Ob Start-up oder etabliertes Unternehmen – wir helfen Ihnen, Ihre Marke zum Erfolg zu führen.

Von der Entwicklung der Corporate Identity bis hin zum individuellen Webauftritt. Wir kennen die Herausforderungen, vor denen kleine und mittelständische Unternehmen stehen und haben die Erfahrung und das Know-how, maßgeschneiderte Lösungen für unsere Kundinnen und Kunden zu entwickeln.

Marketing & Beratung

Mit unserer Marketingberatung und Konzeptentwicklung helfen wir Unternehmen, ihre Marktposition zu stärken, die richtigen Zielgruppen zu erreichen und ihr Geschäftspotenzial voll auszuschöpfen.

Corporate Identity & Branding

Wir entwickeln für Ihre Marke ein individuelles Gesicht, das sich von der Konkurrenz abhebt und Ihrem Unternehmen eine einzigartige Markenpositionierung verleiht.

- Branding & Rebranding

- Corporate Design

- Logo-Entwicklung

WebDesign

Auf den ersten Eindruck kommt es an.

Wir gestalten Websites, Blogs oder Onlineshops, die im Gedächtnis bleiben – individuell, mit hohem Anspruch und immer nach den aktuellen Anforderungen der Technik unter Berücksichtigung der aktuellen DSGVO. Natürlich responsive und suchmaschinenoptimiert.

- Erstellung und Redesign von Websites

- Betreuung von Websites (Technisch und Inhaltlich)

Grafik- & Mediadesign

Wir helfen Ihnen, den Wiedererkennungswert Ihrer Marke durch ein gezieltes Corporate Design in allen Print- und Online-Medien zu steigern.

- Image- und Produktbroschüren

- Geschäftsausstattung

- Fahrzeugbeschriftungen

- Werbeartikel

- Plakate und Flyer

- Fotografie (Portrait, Image, Produkt)

- 3D Illustrationen

Social Media & Online-Marketing

Wir unterstützen Sie dabei, Ihre Social Media- und Online-Präsenz zu optimieren und effektiv zu nutzen, um Ihre Zielgruppe zu erreichen. Dabei setzen wir auf eine maßgeschneiderte Strategie, die auf Ihre individuellen Bedürfnisse abgestimmt ist.

- Strategieentwicklung und Konzeption der Social Media Kommunikation

- Contentplanung – Erstellung und Reaktionsplanung

- Social Media Performance Analyse und Auswertung

- Steigerung der Reichweite

Unsere Referenzen

uns gewachsen sind.

Datenschutz-Management-System

Unsere zertifizierten Datenschutzbeauftragten kennen die Anforderungen der Datenschutzgrundverordnung an kleine und mittelständische Unternehmen und erarbeiten maßgeschneiderte Lösungen für Ihr Unternehmen.

Wir bieten Ihnen umfassende Analysen, um Schwachstellen in Ihren Datenverarbeitungsprozessen aufzudecken und unterstützen Sie bei der Entwicklung von Datenschutzrichtlinien, um Ihre Datenbestände und Prozesse zu schützen.

Darüber hinaus schulen wir Ihre Mitarbeiter:innen im Umgang mit personenbezogenen Daten und sorgen mit regelmäßigen Datenschutzaudits dafür, dass Ihr Unternehmen immer auf dem neuesten Stand der Datenschutzbestimmungen ist.

Ihr Datenschutz-beauftragter

Sind Sie gesetzlich zur Bestellung eines Datenschutzbeauftragten verpflichtet? Oder haben Sie sich entschieden, die Umsetzung der datenschutzrechtlichen Vorgaben aus der DSGVO und dem BDSG auch ohne gesetzliche Verpflichtung in die Hände eines Datenschutzbeauftragten zu legen? Dann beantworten wir Ihnen hier gerne die damit verbundenen Fragen:

I. Ab wann braucht ein Unternehmen einen Datenschutzbeauftragten?

Gemäß der Datenschutz-Grundverordnung (DSGVO) der Europäischen Union und dem Bundesdatenschutzgesetz (BDSG) in Deutschland muss ein Unternehmen einen Datenschutzbeauftragten bestellen, wenn eine der folgenden Voraussetzungen erfüllt ist:

- Das Unternehmen verarbeitet personenbezogene Daten im Rahmen seiner Tätigkeit als öffentliche Stelle oder Behörde

- Das Unternehmen verarbeitet personenbezogene Daten, die einer umfangreichen, regelmäßigen und systematischen Überwachung von betroffenen Personen unterliegen

- Das Unternehmen verarbeitet personenbezogene Daten in großem Umfang

- Das Unternehmen beschäftigt regelmäßig mindestens 20 Personen mit der automatisierten Verarbeitung personenbezogener Daten. Dabei spielt es keine Rolle, ob das Unternehmen personenbezogene Daten von Kunden:innen oder Mitarbeiter:innen verarbeitet – diese Bestimmung gilt unabhängig davon

II. Was sind personenbezogene Daten?

Personenbezogene Daten sind alle Informationen, die sich auf eine bestimmte oder bestimmbare natürliche Person beziehen. Dies können z. B. Name, Anschrift, Geburtsdatum, E-Mail-Adresse, IP-Adresse, Standortdaten, Gesundheitsdaten oder Finanzdaten sein. Auch Fotos und Videos, mit denen eine Person identifiziert werden kann, sind personenbezogene Daten. Kurzum: Alle Informationen, die Rückschlüsse auf eine bestimmte Person zulassen oder die direkt oder indirekt zur Identifizierung einer Person herangezogen werden können, sind personenbezogene Daten.

Es ist wichtig zu beachten, dass auch scheinbar harmlose Informationen wie der Name oder die E-Mail-Adresse einer Person als personenbezogene Daten betrachtet werden und unter den Schutz der Datenschutzgesetze fallen können. Die folgenden Beispiele für personenbezogene Daten werden im Unternehmensumfeld häufig vergessen:

- Bewerbungsunterlagen von Bewerber:innen

- Kontaktdaten von Geschäftspartner:innen

- Notizen oder Gesprächsprotokolle aus Kundengesprächen oder Besprechungen

- Besucherlisten von Geschäftsräumen oder Veranstaltungen des Unternehmens

- Cookies oder ähnliche Technologien, die das Nutzerverhalten auf einer Website aufzeichnen und analysieren können

- Videoüberwachung in Büros oder Geschäftsräumen, bei der Personen identifiziert werden können

III. Welche Aufgaben muss ein Datenschutzbeauftragter erfüllen?

- Überwachung der Einhaltung der Datenschutzvorschriften im Unternehmen und Beratung der Mitarbeiter:innen in Fragen des Datenschutzes

- Erstellung und Pflege des Verzeichnisses von Verarbeitungstätigkeiten, in dem alle Prozesse aufgeführt sind, bei denen personenbezogene Daten verarbeitet werden

- Durchführung von Datenschutz-Folgenabschätzungen, um Risiken für die Rechte und Freiheiten der betroffenen Personen zu bewerten und geeignete Maßnahmen zur Risikominimierung zu empfehlen

- Zusammenarbeit mit dem Management und anderen Abteilungen, um sicherzustellen, dass Datenschutzaspekte in allen Geschäftsprozessen berücksichtigt werden

- Schulung und Sensibilisierung der Mitarbeiter:innen für den Datenschutz und regelmäßige Überprüfung der Wirksamkeit der Datenschutzmaßnahmen

- Zusammenarbeit mit den Aufsichtsbehörden

Insgesamt trägt der Datenschutzbeauftragte dazu bei, dass das Unternehmen alle datenschutzrechtlichen Vorschriften einhält und das Vertrauen von Kund:innen und Mitarbeiter:innen in den Umgang mit personenbezogenen Daten gestärkt wird.

IV. Welche Eigenschaften muss ein Datenschutzbeauftragter mitbringen?

Fachkunde

Er muss über die erforderliche Fachkunde verfügen, um die ihm übertragenen Aufgaben erfüllen zu können.

Die Anforderungen an die Fachkunde hängen vom jeweiligen Unternehmen ab. Der Datenschutzbeauftragte muss daher immer entsprechend dem Umfang der Datenverarbeitung der verantwortlichen Stelle und dem Schutzbedarf der personenbezogenen Daten geschult und qualifiziert sein.

Dies betrifft insbesondere juristische und organisatorische Kenntnisse, vor allem in der DSGVO und den nationalen Datenschutzgesetzen. Darüber hinaus muss er auch über Grundlagen der EDV / IT verfügen.

Unabhängigkeit

Der Datenschutzbeauftragte muss bei der Erfüllung seiner Aufgaben unabhängig von der Geschäftsführung agieren können. Auf die Vermeidung von Interessenkonflikten ist daher besonders zu achten.

Ausgeschlossen für die Position des internen Datenschutzbeauftragten sind daher in der Regel der Inhaber, der Geschäftsführer, der Prokurist, der Personalleiter, der Leiter der IT-Abteilung, alle Administratoren, die Mitarbeiter der EDV-Abteilung und der Vertriebsleiter des Unternehmens. Aber auch die Ehefrau oder die Kinder des Inhabers werden regelmäßig nicht über die erforderliche Unabhängigkeit verfügen.

Da bereits bei der Bestellung des Datenschutzbeauftragten Beanstandungen der Aufsichtsbehörde und auch Bußgelder drohen, ist hier besondere Vorsicht geboten.

V. Ist für mein Unternehmen ein interner oder ein externer Datenschutzbeauftragter besser geeignet?

Beide Varianten haben jeweils ihre Vor- und Nachteile, die im Folgenden vorgestellt werden:

Interner Datenschutzbeauftragter

Vorteile

Kenntnis der betriebsinternen Prozesse:

Der Vorteil eines internen Datenschutz-beauftragen liegt in der direkten Einbindung in die Unternehmensprozesse.

Nachteile

Freistellung von sonstiger Arbeit:

Der mitarbeiter muss mindestens teilweise von seiner bisherigen Aufgaben freigestellt werden, um die Tätigkeiten im Datenschutz pflichtbewusst ausführen zu können.

Notwendige Ressourcen:

Für die Tätigkeit ist in der Regel mit einer 0,25 bis 1,0 Vollzeitstelle zu planen. Für ein Mindestmaß an Schulungen und Fortbildungen sind erfahrungsgemäß zwei Tage pro Jahr zu ca. 1500€ Seminarkosten einzuplanen. Weiterhin fallen regelmäßige Kosten für die Bereitstellung von Fachzeitschriften und -literatur an.

Durchsetzungsfähigkeit/ Unabhängigkeit von GF:

Aufgrund der Weisungsabhängigkeit jedes Mitarbeiters vom Geschäftsführer oder Inhaber ist es in der Regel schwierig die völlige Unabhängigkeit des internen Datenschutzbeauftragten zu gewährleisten.

Sonderkündigungsschutz:

Interne, verpflichtend bestellte Datenschutzbeauftragte genießen einen besonderen Kündigungsschutz. Sie können während der Dauer ihrer Benennung und auch für die Dauer von einem Jahr danach aus wichtigem Grund gekündigt werden. Zudem kann die Benennung selbst auch nur aus wichtigem Grund zurückgenommen werden.

Externer Datenschutzbeauftragter

Vorteile

Regelmäßige Fortbildung und Zertifikate:

Er hat selbst für dessen regelmäßige Fort- und Weiterbildung zu sorgen, die dieser auch stets nachzuweisen hat. Externe Datenschutzbeauftragte sind in der Regel nach einheitlichen Standards ausgebildet und gewährleisten damit ein durchweg hohes Beratungsniveau.

Interdisziplinäre und branchenübergreifende Erfahrungen:

Ein externer Datenschutzbeauftragter betreut in der Regel mehrere Unternehmen. Dadurch gewinnt er Einblicke in unterschiedlichste Prozesse und ist mit einer Vielzahl von datenschutzrechtlichen Problemen sowie deren Lösung vertraut.

Unabhängigkeit:

Er ist regelmäßig unabhängig, da er nicht in den sonstigen betrieblichen Ablauf integriert ist und sich fokussiert dem Thema Datenschutz widmen kann.

Versicherungsschutz:

Für den Fall, dass es zu einem verschuldeten Fehler durch ihn kommen sollte, ist er mit einer umfangreichen Versicherungspolice abgesichert.

Nachteile

Betriebsfremd:

Er ist zu Beginn seiner Tätigkeit nicht im Bilde über die aktuellen Strukturen und Prozesse im Unternehmen. Eine umfassende und tiefgründige Erstaufnahme ist daher unerlässlich.

Unabhängig davon, ob Sie sich für einen internen oder externen Datenschutzbeauftragten entscheiden müssen oder bereits entschieden haben, beraten wir Sie gerne über alle notwendigen Schritte.

6-Phasen Prozess

Mit unserem 6-stufigen Datenschutz-Audit-Prozess führen wir eine umfassende Analyse Ihrer Datenverarbeitungsprozesse durch und identifizieren Schwachstellen, um sicherzustellen, dass Ihr Unternehmen die Anforderungen der DSGVO erfüllt.

Von der Planung bis zur Umsetzung und Nachbereitung unterstützen wir Sie bei jedem Schritt des Prozesses, um sicherzustellen, dass Sie Ihren Kund:innen das Vertrauen geben können, dass ihre Daten bei Ihnen in guten Händen sind. Ein Datenschutzaudit besteht aus 6 Phasen:

Information

Bestandsaufnahme-

aufnahme

Analyse

Bewertung

Aktualisierung

Kontrolle

Information

Bestandsaufnahme-

aufnahme

Analyse

Bewertung

Aktualisierung

Kontrolle

1. Information

Bevor mit der Bestandsaufnahme begonnen wird, ist es unabdingbar, die Fachbereiche im Unternehmen über die gesetzlichen Vorgaben und die daraus resultierenden Ziele des Unternehmens zu informieren.

Mit den Fachbereichsverantwortlichen werden die weiteren Projektschritte besprochen. Dabei sind Ansprechpartner zu benennen, die den Datenschutzbeauftragten mit den für die Bestandsaufnahme relevanten Informationen versorgen und ihm Raum für eigene Recherchen geben.

Die Sensibilisierung aller Mitarbeiter:innen ist der Schlüssel zu einem umfassenden Datenschutz. Ziel ist es, dass jeder Mitarbeitende zumindest über Grundkenntnisse des Datenschutzes verfügt.

2. Bestandsaufnahme:

Hier wird der IST-Zustand des Unternehmens aufgenommen. Hierfür muss gegebenenfalls ein Datenschutzbeauftragter (intern oder extern) bestellt werden. Dies ist vorab anhand des Art. 37 DSGVO zu prüfen.

Der Datenschutzbeauftragte führt dann eine Bestandsaufnahme im Unternehmen durch, die alle Prozesse dokumentiert, in denen personenbezogene Daten verarbeitet werden. Diese Dokumentation der Prozesse muss durch den Verantwortlichen anhand des Verzeichnisses der Verarbeitungstätigkeiten fortlaufend erfolgen.

Darüber hinaus muss sich der Datenschutzbeauftragte intensiv mit den gesetzlichen Vorgaben nach DSGVO und BDSG auseinandersetzen und diese mit dem Ist-Zustand im Unternehmen abgleichen.

3. Analyse:

Für die internen Prozesse und Regelungen werden nun die relevanten Rechtsvorschriften identifiziert, um die Datenschutzkonformität der jeweiligen Verarbeitungen prüfen zu können.

Um die Identifizierung der jeweils anwendbaren Rechtsvorschriften zu erleichtern, bietet sich eine Kategorisierung der Verarbeitungstätigkeiten an. Hierbei wird im Verzeichnis der Verarbeitungstätigkeiten zwischen den Kategorien der betroffenen Daten, Personen und Empfänger unterschieden.

4. Bewertung:

Das Verzeichnis wird nun überprüft und bewertet, ob datenschutzkonform gehandelt wird. Dies geschieht durch einen Abgleich der Verarbeitungstätigkeiten mit den gesetzlichen Vorgaben.

Werden Prozesse festgestellt, die nicht den gesetzlichen Anforderungen entsprechen und Risiken für den Verlust oder die Schädigung personenbezogener Daten bergen, sind Maßnahmen zur Behebung der Mängel zu ergreifen.

Unter Umständen ist eine Datenschutz-Folgenabschätzung nach Art. 35 DSGVO durchzuführen, wenn Daten verarbeitet werden, die ein hohes Risiko für die Rechte und Freiheiten natürlicher Personen zur Folge haben.

So wie Bestandsaufnahme und Analyse zum Teil parallel ablaufen, ist dies auch bei der Bewertung der Fall. Die besondere Herausforderung besteht nun darin, angesichts der Komplexität der Dokumentation den Überblick zu behalten.

5. Aktualisierung:

Die in der Evaluierungsphase festgestellten Mängel müssen nun durch geeignete technische und organisatorische Maßnahmen (z.B. Zugangs-, Zugriffs-, Auftragskontrolle) behoben werden. Um den Überblick über alle Anpassungen zu behalten und der Rechenschaftspflicht nachzukommen, müssen alle Änderungen dokumentiert werden.

Bevor jedoch die nicht gesetzeskonformen Prozesse angepasst werden können, müssen die Verantwortlichen in den Fachabteilungen nochmals sensibilisiert werden, dass die entsprechenden Prozessänderungen aus datenschutzrechtlicher Sicht notwendig sind und das Unternehmen bei Nichtbeachtung mit hohen Strafen rechnen muss.

6. Kontrolle:

Die vorangegangenen Schritte sind entscheidend für ein funktionierendes und gesetzeskonformes Datenschutzmanagementsystem. Um langfristig einen umfassenden Schutz zu gewährleisten, muss dieses System in regelmäßigen Abständen überprüft und gegebenenfalls nachgebessert werden.

Wie in den Schritten 1 bis 5 werden die Prozesse überprüft, analysiert, bewertet und aktualisiert sowie die Mitarbeiter:innen informiert.

Die Überprüfung (Audit) kann intern durch das Unternehmen selbst oder extern durch Dritte erfolgen.

1. Information

Bevor mit der Bestandsaufnahme begonnen wird, ist es unabdingbar, die Fachbereiche im Unternehmen über die gesetzlichen Vorgaben und die daraus resultierenden Ziele des Unternehmens zu informieren.

Mit den Fachbereichsverantwortlichen werden die weiteren Projektschritte besprochen. Dabei sind Ansprechpartner zu benennen, die den Datenschutzbeauftragten mit den für die Bestandsaufnahme relevanten Informationen versorgen und ihm Raum für eigene Recherchen geben.

Die Sensibilisierung aller Mitarbeiter:innen ist der Schlüssel zu einem umfassenden Datenschutz. Ziel ist es, dass jeder Mitarbeitende zumindest über Grundkenntnisse des Datenschutzes verfügt.

2. Bestandsaufnahme

Hier wird der IST-Zustand des Unternehmens aufgenommen. Hierfür muss gegebenenfalls ein Datenschutzbeauftragter (intern oder extern) bestellt werden. Dies ist vorab anhand des Art. 37 DSGVO zu prüfen.

Der Datenschutzbeauftragte führt dann eine Bestandsaufnahme im Unternehmen durch, die alle Prozesse dokumentiert, in denen personenbezogene Daten verarbeitet werden. Diese Dokumentation der Prozesse muss durch den Verantwortlichen anhand des Verzeichnisses der Verarbeitungstätigkeiten fortlaufend erfolgen.

Darüber hinaus muss sich der Datenschutzbeauftragte intensiv mit den gesetzlichen Vorgaben nach DSGVO und BDSG auseinandersetzen und diese mit dem Ist-Zustand im Unternehmen abgleichen.

3. Analyse

Für die internen Prozesse und Regelungen werden nun die relevanten Rechtsvorschriften identifiziert, um die Datenschutzkonformität der jeweiligen Verarbeitungen prüfen zu können.

Um die Identifizierung der jeweils anwendbaren Rechtsvorschriften zu erleichtern, bietet sich eine Kategorisierung der Verarbeitungstätigkeiten an. Hierbei wird im Verzeichnis der Verarbeitungstätigkeiten zwischen den Kategorien der betroffenen Daten, Personen und Empfänger unterschieden.

4. Bewertung

Das Verzeichnis wird nun überprüft und bewertet, ob datenschutzkonform gehandelt wird. Dies geschieht durch einen Abgleich der Verarbeitungstätigkeiten mit den gesetzlichen Vorgaben.

Werden Prozesse festgestellt, die nicht den gesetzlichen Anforderungen entsprechen und Risiken für den Verlust oder die Schädigung personenbezogener Daten bergen, sind Maßnahmen zur Behebung der Mängel zu ergreifen.

Unter Umständen ist eine Datenschutz-Folgenabschätzung nach Art. 35 DSGVO durchzuführen, wenn Daten verarbeitet werden, die ein hohes Risiko für die Rechte und Freiheiten natürlicher Personen zur Folge haben.

So wie Bestandsaufnahme und Analyse zum Teil parallel ablaufen, ist dies auch bei der Bewertung der Fall. Die besondere Herausforderung besteht nun darin, angesichts der Komplexität der Dokumentation den Überblick zu behalten.

5. Aktualisierung

Die in der Evaluierungsphase festgestellten Mängel müssen nun durch geeignete technische und organisatorische Maßnahmen (z.B. Zugangs-, Zugriffs-, Auftragskontrolle) behoben werden. Um den Überblick über alle Anpassungen zu behalten und der Rechenschaftspflicht nachzukommen, müssen alle Änderungen dokumentiert werden.

Bevor jedoch die nicht gesetzeskonformen Prozesse angepasst werden können, müssen die Verantwortlichen in den Fachabteilungen nochmals sensibilisiert werden, dass die entsprechenden Prozessänderungen aus datenschutzrechtlicher Sicht notwendig sind und das Unternehmen bei Nichtbeachtung mit hohen Strafen rechnen muss.

6. Kontrolle

Die vorangegangenen Schritte sind entscheidend für ein funktionierendes und gesetzeskonformes Datenschutzmanagementsystem. Um langfristig einen umfassenden Schutz zu gewährleisten, muss dieses System in regelmäßigen Abständen überprüft und gegebenenfalls nachgebessert werden.

Wie in den Schritten 1 bis 5 werden die Prozesse überprüft, analysiert, bewertet und aktualisiert sowie die Mitarbeiter:innen informiert.

Die Überprüfung (Audit) kann intern durch das Unternehmen selbst oder extern durch Dritte erfolgen.

GoBD-Verfahrensdokumentation

Eine lückenlose Verfahrensdokumentation ist für jedes steuerpflichtige Unternehmen Pflicht – dennoch verfügen nur die wenigsten über eine vollständige Dokumentation. Dabei ist es wichtig, dass Ihre Geschäftsprozesse im Falle einer Betriebsprüfung transparent und nachvollziehbar dokumentiert sind.

Unser erfahrenes Team unterstützt Sie bei der Erstellung und Umsetzung von Verfahrensdokumentationen, damit Sie auf der sicheren Seite sind, wenn es um die Einhaltung der GoBD-Vorgaben geht. So sind Sie im Falle einer Betriebsprüfung bestens vorbereitet und können sich auf Ihr Kerngeschäft konzentrieren.

Wir kennen die Anforderungen kleiner und mittlerer Unternehmen und bieten maßgeschneiderte Lösungen für Ihre Branche. So können Sie sicher sein, dass Sie effizient und sicher arbeiten und alle gesetzlichen Anforderungen erfüllen.

GoBD-konforme Verfahrensdokumentation

Als steuerpflichtiges Unternehmen sind Sie zur Einhaltung der Grundsätze ordnungsgemäßer Buchführung (GoBD) verpflichtet.

Eine zentrale Anforderung der GoBD ist die Erstellung einer vollständigen Verfahrensdokumentation, die die Nachvollziehbarkeit Ihrer digitalen Daten sicherstellt.

Wenn Sie sich nicht sicher sind, ob Sie eine vollständige Verfahrensdokumentation haben oder Unterstützung bei der Erstellung benötigen, sind wir für Sie da. Nachfolgend beantworten wir häufig gestellte Fragen:

I. Wozu brauche ich eine Verfahrensdokumentation?

Seit dem 1. Januar 2015 gelten die „Grundsätze zur ordnungsmäßigen Führung und Aufbewahrung von Büchern, Aufzeichnungen und Unterlagen in elektronischer Form sowie zum Datenzugriff“, kurz GoBD. Sie legen fest, wie Unternehmen ihre Finanzbuchhaltung führen und aufbewahren müssen, um eine ordnungsgemäße und nachvollziehbare Buchführung zu gewährleisten und sind für alle steuerpflichtigen Unternehmen verbindlich.

Eine wichtige Voraussetzung für die Einhaltung der GoBD ist eine umfassende und detaillierte Verfahrensdokumentation. Nach den GoBD müssen alle im Unternehmen elektronisch erzeugten Dokumente zwingend elektronisch archiviert und entsprechend dokumentiert werden. Darüber hinaus benötigen bargeldintensive Unternehmen eine Verfahrensdokumentation für die Kassenführung.

Im Falle einer Betriebsprüfung sind die GoBD auch wichtig, um nachweisen zu können, dass die Finanzbuchhaltung ordnungsgemäß und nachvollziehbar geführt wurde. Der Betriebsprüfer wird die Dokumentation genau unter die Lupe nehmen und prüfen, ob alle Vorschriften eingehalten wurden. Fehlt die Verfahrensdokumentation oder ist sie unzureichend, kann die Buchführung verworfen werden. Die Prüfer sind in diesem Fall berechtigt, Schätzungen vorzunehmen oder steuerliche Sanktionen zu verhängen.

II. Welche Vorteile habe ich als Unternehmen davon?

Zunächst erfüllen Sie mit der Erstellung Ihrer individuellen Verfahrensdokumentation bestehende gesetzliche Verpflichtungen.

Darüber hinaus können Sie mit der Analyse und Dokumentation Ihrer unternehmensinternen Prozesse zusätzlich Ihr Unternehmen auf Effizienz und Sicherheit prüfen.

So finden Sie Ansätze, was Sie möglicherweise noch verbessern können:

- Erfüllen die bestehenden organisatorischen und technischen Abläufe die gesetzlichen Anforderungen (z. B. GoBD, Datenschutz)?

- Werden Arbeiten doppelt oder sogar dreifach erledigt?

- Ist das unternehmensinterne Know-how allen Mitarbeitern zugänglich und für alle schnell abrufbar?

- Ist mein Betrieb sicher vor Cyberangriffen oder gibt es Sicherheitslücken?

Diese und viele andere unternehmensinterne Fragen können Sie unter die Lupe nehmen. Die schriftliche Dokumentation führt nachhaltig zu mehr Transparenz in Ihrem Unternehmen.

III. Bestandteile einer Verfahrensdokumentation

- Prozessbeschreibung

- Datensicherungskonzept

- Betriebsdokumentation

- Historisierung

- Internes Kontrollsystem

- Systemdokumentation

- Anwenderdokumentation

IV. Mit welchem Zeitaufwand ist zu rechnen?

Da kein Unternehmen dem anderen gleicht, gibt es keine Verfahrensdokumentation von der Stange. Der Umfang hängt u.a. von der Unternehmensgröße, der Branche und dem vorhandenen Digitalisierungsgrad sowie der Verfügbarkeit von Informationen ab. Bei entsprechender Planung ist der Aufwand jedoch gut kalkulierbar.

Vereinbaren Sie noch heute einen Termin, um Ihre individuelle Prozessdokumentation zu erstellen. Unsere Expertinnen und Experten bringen Ihr Unternehmen auf GoBD-Kurs.

V. Zu welchen Themen kann mich die ITTARO noch beraten?

- Tax Compliance Management System (CMS): Für größere Unternehmen kann es sinnvoll sein, neben der Verfahrensdokumentation ein vollständiges CMS einzurichten.

- Internes Kontrollsystem (IKS): Die Verletzung steuerlicher Pflichten kann empfindliche Strafen nach sich ziehen. Geschäftsführung, Vorstand und Leiter der Steuerabteilung haften dabei oft persönlich. Mit einem steuerlichen Internen Kontrollsystem (Steuer-IKS) lassen sich die Haftungsrisiken für Führungskräfte minimieren. Wir unterstützen Sie bei der Einrichtung eines IKS.

- Kasse: Bei der Verfahrensdokumentation spielen auch vorgelagerte Systeme eine wichtige Rolle. Wir beraten Sie zu den Anforderungen an Ihr Kassensystem und den damit verbundenen Aufzeichnungspflichten.

- Ersetzendes Scannen: Sobald Sie eine Verfahrensdokumentation vorweisen können, müssen Sie Ihre Papierbelege nicht mehr 10 Jahre aufbewahren, sondern können diese vernichten. Dadurch sparen Sie Lagerkosten. Wir beraten Sie gerne, was dabei zu beachten ist.

- Notfallordner: Ein plötzlicher Unfall, eine plötzliche Krankheit – ist Ihr Unternehmen noch handlungsfähig? Ein Notfallordner kann helfen. Wir kennen die Details.

- Datenschutz: Die Anforderungen an den Datenschutz steigen ständig. Bei Nichteinhaltung drohen empfindliche Strafen. Wir beraten Sie gerne, um die datenschutzrechtlichen Anforderungen zu erfüllen.

ERP & CRM: ERP-Systeme bieten Ihrem Unternehmen eine effiziente und skalierbare Möglichkeit, alle Geschäftsprozesse zentral zu verwalten - und das alles in einer sicheren, webbasierten Umgebung.

Wir unterstützen kleine und mittlere Unternehmen bei der Planung und Implementierung, damit Sie sich auf das konzentrieren können, was wirklich zählt - Ihr Unternehmen.

Grafik-& Webdesign: Ob Start-up oder etabliertes Unternehmen - wir helfen Ihnen, Ihre Marke zum Erfolg zu führen.

Von der Entwicklung einer einzigartigen Corporate Identity bis hin zur Umsetzung effektiver Online- und Offline-Marketingkampagnen bieten wir Ihnen kreative und maßgeschneiderte Lösungen für all Ihre Marketing- und Werbebedürfnisse.

Datenschutz: Unsere zertifizierten Datenschutzbeauftragten bieten maßgeschneiderte Lösungen, damit Ihr Unternehmen die Anforderungen der DSGVO erfüllt.

Wir analysieren Ihre Datenverarbeitungsprozesse, erstellen Datenschutzrichtlinien, schulen Ihre Mitarbeitenden und führen Datenschutzaudits durch.

Verfahrensdokumentation: Eine korrekte und vollständige Verfahrensdokumentation ist für die Nachvollziehbarkeit Ihrer digitalen Daten unerlässlich.

Wir unterstützen Sie bei der Implementierung GoBD-konformer Systeme und Prozesse, um sicherzustellen, dass Ihre digitalen Daten ordnungsgemäß aufbewahrt werden und im Falle einer Prüfung durch die Finanzverwaltung nachvollziehbar sind.